Am 26. September veranstaltete unsere Modellfabrik Smarte Sensorsysteme gemeinsam mit der IHK Erfurt, dem ThEx Wirtschaft 4.0, dem IT-Net Thüringen und dem Landeskriminalamt Thüringen ein Webinar zur IT-Sicherheit in Zeiten von KI.

Martin Dukek von der Transferstelle Cybersicherheit im Mittelstand führte die vierzehn Teilnehmenden in einem sehr interaktiven Vortrag zum Thema hin. Eine kurze Umfrage ergab, dass viele der zugeschalteten Gäste das Webinar ausgewählt haben, weil sie sich der Gefahren durch Fake News und Deepfakes bewusst sind und lernen wollen, wie man diese identifizieren kann.

Der Referent erklärte zunächst die verschiedenen Arten von KI und deren Stärken und Schwächen. Im Anschluss ging es dann um die Täuschung bzw. Nachahmung der Realität mit Deep Learning Methoden. Er gab verschiedene Tipps zum Erkennen von Deepfakes. So kann man Täuschungen in Live-Videos an Artefakten oder Verzögerungen erkennen oder die Person einfach bitten, den Kopf zur Seite zu drehen oder mit Objekten zu interagieren. Zumindest beim aktuellen technologischen Stand führt dies zu einer guten Erkennbarkeit von Täuschungen bzw. Filtern.

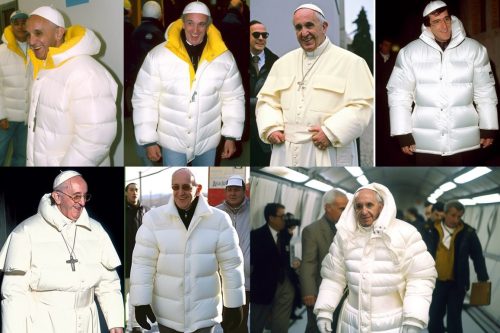

Bei statischen Deepfakes – also KI-generierte Bilder – helfen das Nachzählen von Fingern, das Achten auf Proportionen oder das Beachten von Gegenständen im Hintergrund, welche gern anfangen zu „schmelzen“. Durch die zugrundeliegende Technologie tauchen bei Gruppenbildern oft Körperteile von nicht existenten Personen auf. Auch hier hilft nachzählen. Insgesamt sollte man auch immer auf den Kontext schauen. Ist es realistisch, dass der Papst im Wintermantel mit Sonnenbrille spazieren geht, wo er doch vor kurzem noch auf den Rollstuhl angewiesen war?

Zusätzlich sprach Martin Dukek noch über Phishing, welches durch KI an Qualität und Quantität gewinnt und dadurch leider effizienter wird. Interessant war der Umstand, dass KI beim Phishing mittlerweile sogar menschliche Fehler imitiert, damit das Ergebnis nicht zu „perfekt“ wirkt.

Dass KI nicht nur im Alltag zu Bedrohungen führt, sondern auch in produzierenden KMU, genauer in Maschinen und Produktionsanlagen, darüber sprach Heiko Langenhan von der Computer Systeme GmbH Ilmenau.

Die IT-Sicherheit bei der Steuerung von Maschinen und Netzwerken erfordert ein strukturiertes Vorgehen, um Bedrohungen wie Phishing oder gezielte Angriffe auf Systeme zu verhindern. Ein wichtiger Aspekt ist die Segmentierung des Netzwerks, wodurch einzelne Maschinen und Anlagen isoliert werden, um das Risiko bei Sicherheitsvorfällen zu minimieren. Firewalls dienen als Schutzschicht, die den Datenverkehr kontrolliert und Angriffe frühzeitig abwehrt. Zusätzlich sollten externe Zugriffe nur über sichere VPN-Verbindungen erfolgen, um den Zugang zu schützen.

Ein moderner Ansatz ist die sogenannte „Zero Trust Architektur“, bei der jeder Nutzer und jedes System kontinuierlich überprüft wird, bis eine eindeutige Identifikation erfolgt. Durch die Kombination von Multi-Faktor-Authentifizierung, Sicherheitsüberwachung und regelmäßigen Updates lassen sich potenzielle Schwachstellen weiter reduzieren.

Wichtig ist im unternehmerischen Bereich vor allem die lückenlose Dokumentation. Durch regelmäßige interne und externe Sicherheitsaudits sowie Penetrationstests werden Schwachstellen frühzeitig erkannt und behoben. Dies unterstützt nicht nur die Einhaltung von Sicherheitsrichtlinien, sondern dient auch als Nachweis gegenüber Kunden und Partnern. Die sorgfältige Dokumentation aller sicherheitsrelevanten Vorgänge, wie Zugriffsprotokolle und Konfigurationsänderungen, die in einem Change-Management-System festgehalten werden, ist von großer Bedeutung. Zertifizierungen nach Standards wie ISO 27001 oder dem BSI IT-Grundschutz bieten Unternehmen die Möglichkeit, die Einhaltung hoher Sicherheitsanforderungen zu demonstrieren und das Vertrauen in ihre Maßnahmen zu stärken.

Haben Sie Fragen zur IT-Sicherheit Ihrer Maschinen und Anlagen? Wenden Sie sich gern an unsere Modellfabrik Smarte Sensorsysteme!

Bildquellen

- „Pope Francis in a 1990s white puffer jacket“: Midjourney (by arstechnica.com)

- Moderne Produktionsanlage mit Display: Falko Smirat

- Deep Fake in progress: Tumisu - Pixabay